Решения Zero Trust — это подход к безопасности сети и данных, который отказывается от традиционной модели «доверять, но проверять» и предполагает, что угрозы могут исходить как изнутри, так и извне организации. В основе подхода Zero Trust лежит принцип «никому не доверять, все проверять», что означает, что доступ к ресурсам предоставляется только после тщательной проверки идентификации и контекста запроса, независимо от того, находится ли пользователь внутри или вне корпоративной сети.

Решения Zero Trust интегрируют различные технологии и методики, включая идентификацию и аутентификацию пользователей, шифрование данных, микросегментацию сети, принципы наименьших привилегий и постоянное мониторинг поведения в сети. Этот подход помогает предотвратить несанкционированный доступ к ресурсам и данные, минимизировать риски нарушения безопасности и обеспечить более высокий уровень защиты в современных гибридных и многозональных IT-инфраструктурах.

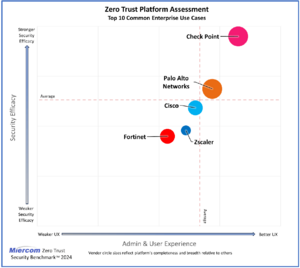

Внедрение безопасности на основе принципа Zero Trust является общепринятой лучшей практикой, однако платформы могут существенно отличаться по эффективности безопасности, простоте использования и широте возможностей.

Не так давно Miercom, ведущая независимая фирма, проводящая тестирования в области сетей и безопасности, провела оценку лучших платформ безопасности для сравнения производительности каждого поставщика в типичных сценариях использования Zero Trust в предприятиях.

Как проводилось тестирование?

Оценка Miercom сосредоточилась на распространенных случаях использования политик безопасности, с которыми предприятия сталкиваются ежедневно. Отчет соответствует реальным требованиям безопасности и предоставляет значимые критерии для оценки возможностей Zero Trust.

Ограничение доступа по категориям URL: Платформы оценивались на предмет контроля доступа к социальным сетям, включая возможность настройки параметров контроля для конкретных ситуаций.

Совместная работа администраторов: Была оценена оперативная совместная работа, проверяя возможность управления несколькими администраторами одновременных запросов через централизованную систему управления и в филиалах. Были рассмотрены распространенные проблемы, такие как конфликтующие или перекрывающиеся политики.

Интеграция с облачными сервисами: Оценивалась интеграция с провайдерами облачных услуг с акцентом на возможность управления доступом к серверам баз данных. Эти серверы требуют динамического обновления политик для обеспечения бесперебойного доступа несмотря на частые изменения.

Делегированное управление: Были оценены гранулярность ролей управления безопасностью и безопасность путем проверки способности администраторов филиалов управлять локализованным контролем доступа и политиками фильтрации URL. Это исследование оценило возможность децентрализации определенных административных политик без влияния на централизованно управляемые политики.

Защита от вредоносных веб-сайтов: Оценивались защиты от вредоносных веб-страниц (включая файлы HTML и PDF), чтобы проверить избыточность и эффективность политики. Эта оценка определила, какой поставщик предлагает наиболее удобное и эффективное решение для предотвращения выполнения файлов вымогательского ПО нулевого дня.

Защита от фишинга: Miercom оценивала удобство использования при внедрении защитных мер, успех в эффективной блокировке доступа к фишинговым сайтам на основе правил, установленных администратором, и способность обучать конечных пользователей опасностям фишинга.

Устранение ложных срабатываний: Поставщики сталкивались с задачей найти журналы блокировки и настроить исключения. Цель этого упражнения заключалась в разрешении ранее заблокированного трафика, который был ошибочно остановлен системой предотвращения вторжений (IPS).

Защита электронной почты: Оценивалась защита от фишинга по электронной по чте, включая защиту от фишинга с использованием QR-кодов. Оценка касалась удобства использования решения, его способности позволять пользователям восстанавливать письма, ошибочно классифицированные как фишинговые угрозы (ложные срабатывания), без необходимости вмешательства администратора.

Доступ в сеть Zero Trust без клиента: В этом сценарии использования ZTNA оценивалась возможность обеспечения безопасного удаленного доступа с личных и неконтролируемых устройств. Это включало настройку политики в среде SASE, обеспечение подключения к внутреннему серверу предприятия и использование строгого контроля доступа на основе проверок состояния.

Интерфейс браузера удаленного пользователя: Miercom оценил возможность реализации инспекции SSL в сочетании с предотвращением угроз для наблюдения и обеспечения безопасности веб-трафика. Это включало загрузку различных типов и размеров файлов из SharePoint, за которой следовало тестирование скорости интернета для оценки стабильности и пропускной способности их безопасного соединения.

Результаты тестирования:

Ось X: Администрирование и пользовательский опыт / Ось Y: Эффективность безопасности Размеры кружков поставщиков отражают полноту и широту платформы по сравнению с другими поставщиками.

Сегодня нам бы хотелось остановиться на двух из 5 лидеров тестирования, а именно: Zscaler и Сheckpoint

Сheckpoint

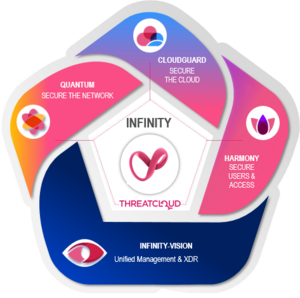

Check Point Infinity – это всеобъемлющая платформа кибербезопасности, разработанная для защиты предприятий всех размеров от сложных и постоянно развивающихся угроз. Платформа обеспечивает консолидированное и интегрированное решение для защиты сетей, облаков, мобильных устройств и конечных точек, а также предлагает улучшенные возможности управления и аналитики.

Одной из ключевых особенностей Infinity является ее архитектура, основанная на технологии Gen V (пятого поколения), которая предлагает продвинутую защиту от атак на сетевом уровне, а также механизмы защиты от нулевого дня и угроз, использующих искусственный интеллект. Это обеспечивает комплексную безопасность через различные векторы атак и позволяет предприятиям адаптироваться к постоянно изменяющемуся ландшафту угроз.

Infinity также включает в себя ряд инструментов для управления безопасностью, которые позволяют централизованно наблюдать, анализировать и реагировать на инциденты безопасности в реальном времени. С помощью продвинутой аналитики и интеграции с другими системами и технологиями безопасности, платформа предоставляет глубокие аналитические данные и уведомления для эффективного принятия решений по управлению рисками и безопасности.

Платформа Check Point Infinity поддерживает широкий спектр облачных сред и может интегрироваться с многими популярными облачными платформами, что делает ее гибким решением для защиты гибридных и мультиоблачных сред. Кроме того, Infinity предлагает расширенные возможности для мобильной безопасности и безопасности конечных точек, обеспечивая защиту данных и приложений на любых устройствах и в любом месте.

Zscaler

Zscaler Zero Trust Exchange – это облачная платформа безопасности, основанная на принципах нулевого доверия, которая помогает предприятиям обеспечивать безопасный доступ к приложениям и данным для пользователей из любой точки мира. Это решение рассматривает каждого пользователя, каждое устройство и каждое приложение как потенциальный источник угрозы, требуя постоянной проверки и аутентификации, независимо от местоположения или сети. Подробнее о всей линейки продуктов вы сможете узнать на сайте.

Zscaler Zero Trust Exchange использует облачную архитектуру для обработки и анализа интернет-трафика и внутренних приложений, обеспечивая безопасный доступ и защиту от киберугроз в реальном времени. Платформа интегрируется с широким спектром сетевых и безопасных технологий, включая зашифрованный трафик, sandboxing и политики контроля доступа, что позволяет компаниям создавать адаптивные и гибкие среды безопасности.

Одним из ключевых преимуществ Zscaler Zero Trust Exchange является её способность значительно улучшить безопасность при удаленной работе и использовании облачных сервисов. Платформа предоставляет пользователям безопасный и быстрый доступ к приложениям и ресурсам без необходимости использования традиционных VPN-соединений, что снижает риск внутренних и внешних атак.

Zscaler также предлагает продвинутые функции защиты от угроз, включая машинное обучение и искусственный интеллект для выявления и блокирования новых и эволюционирующих угроз, таких как фишинг, вредоносное ПО и атаки на основе уязвимостей.

Кроме того, платформа обеспечивает глубокую видимость и аналитику трафика, что позволяет IT-командам лучше понимать и управлять сетевым поведением, оптимизировать производительность и улучшать общую безопасность.

И Zscaler, и Check Point представляют собой отличные решения в области кибербезопасности, каждое из которых предлагает уникальные возможности и преимущества для защиты современных предприятий от сложных киберугроз. Выбор между этими платформами во многом зависит от конкретных потребностей вашей организации, а также от доступного бюджета на обеспечение безопасности.

Check Point Infinity Platform предлагает мощное и гибкое решение для защиты на всех уровнях IT-инфраструктуры, включая сеть, облако, мобильные устройства и конечные точки. Его интегрированный подход и продвинутые технологии делают его идеальным выбором для компаний, стремящихся обеспечить комплексную защиту.

С другой стороны, Zscaler Zero Trust Exchange предлагает инновационный подход к безопасности на основе принципов нулевого доверия, обеспечивая безопасный доступ к приложениям и данным для пользователей вне зависимости от их местоположения. Это решение идеально подходит для организаций, стремящихся обеспечить гибкость и безопасность в условиях удаленной работы и использования облачных технологий.

Важно отметить, что выбор между этими двумя решениями должен опираться не только на финансовые соображения, но и на стратегические цели в области кибербезопасности вашей компании. Оба решения можно официально приобрести на сайте официального представителя в Казахстане, компании «Softlist», что обеспечивает легкость доступа к этим продвинутым технологиям безопасности для местных предприятий.

В конечном счете, как Zscaler, так и Check Point предлагают высококачественные инструменты для защиты от киберугроз, и выбор между ними должен быть сделан на основе тщательного анализа ваших специфических потребностей в безопасности и общей стратегии IT.